Fundamentos de Seguridad Informática

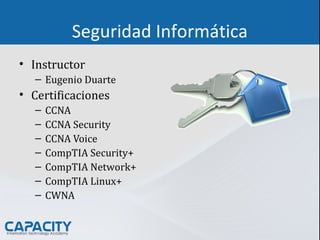

- 1. Seguridad Informática • Instructor – Eugenio Duarte • Certificaciones – CCNA – CCNA Security – CCNA Voice – CompTIA Security+ – CompTIA Network+ – CompTIA Linux+ – CWNA

- 2. Módulo 1 • Principios básicos de la seguridad informática – Conceptos básicos • Confidencialidad • Disponibilidad • Integridad – Otros conceptos • No-repudiation • Defense in Depth • Implicit Deny

- 3. Módulo 1 • Autenticación – Factores de la autenticación • Something you know • Something you have • Something you are – Kerberos – LDAPS – Single sign-on – IEEE 802.1X

- 4. Módulo 1 • Acceso Remoto – PAP – CHAP – MS-CHAP – RADIUS – TACACS

- 5. Fundamentos de Seguridad • Confidencialidad • Disponibilidad • Integridad

- 6. Fundamentos de Seguridad • Confidencialidad – Término que define la no divulgación de la información de manera no autorizada. – Métodos para lograr la confidencialidad: • Autenticación • Control de acceso • Encriptación (AES, 3DES, SSL, IPSEC)

- 7. Fundamentos de Seguridad • Integridad – El concepto de integridad define la no alteración, modificación, o corrupción de la información al momento de ser enviada a través de un medio de comunicación. – La integridad es implementada a través de hashing (md5, sha1, blowfish, sha-256, sha- 512). – Un hash es una función matemática que toma un arreglo de datos de variables y produce un string de caracteres fijos.

- 8. Fundamentos de Seguridad • Disponibilidad – El concepto de disponibilidad establece que la información debe de estar accesible en todo momento que sea necesario. • Métodos para lograr la disponibilidad – Dedudancia de disco – Dedudancia de servidores – Redundancia de localidad – Resguardo (backups)

- 9. Fundamentos de Seguridad • No-repudiation – Son los métodos establecidos para comprobar la identidad del emisor de la información. – Los métodos de No-repudiation previenen que alguna de las partes en la comunicación niegue cierta acción llevada a cabo.

- 10. Fundamentos de Seguridad • Defense in Depth – Defense in Depth es el concepto que establece la implementación de seguridad en diferentes capas. – La seguridad nunca termina. La seguridad es un proceso de cambio continuo. • Anti-virus • Authenticatión • Firewall • DMZ • Hashing • Encription • IDS

- 11. Fundamentos de Seguridad • Negación Implícita – Este concepto define si algo no esta explícitamente permitido entonces esta denegado. – Los cortafuegos regularmente tienen este tipo de políticas activadas por defecto.

- 12. Fundamentos de Seguridad • Uso del dispositivo para los fines – Los dispositivos utilizados para seguridad deben de ser para seguridad. – Los dispositos utilizados para servicios deben de ser para servicios.

- 13. Fundamentos de Seguridad • Autenticación – La autenticación o validación es el método utilizado para probar de identidad de una persona o dispositivo a través del uso de credenciales solamente conocidas por el ente autenticador. – Autenticación no es lo mismo que control de acceso.

- 14. Fundamentos de Seguridad • Tres Factores de Autenticación – Algo que sabes (username and password) • Las contraseñas deben de ser fuertes • Las contraseñas no deben de escribirse • Las contraseñas no deben de ser compartidas • Las contraseñas deben de ser cambiadas con regularidad • Las contraseñas no debe de re-usarse • Desactivar cuentas de usuario • Las contraseñas por defecto deben de eliminarse

- 15. Fundamentos de Seguridad • Tres Factores de Autenticación – Algo que tienes • Smart Cards • Key fobs

- 16. Fundamentos de Seguridad • Tres Factores de Autenticación – Algo que eres • Lectura de huellas • Lectura de mano • Lectura de retina • Analisis de Escritura – Es el método más seguro

- 17. Fundamentos de Seguridad • Identity Proofing – Como se llama tu perro? – Cual es tu hobbie favorito? – Cual es tu deportista favorito? – En que ciudad nació tu padre?

- 18. Fundamentos de Seguridad • Kerberos – Syncronización del reloj – Basa de datos de usuarios – Método de distribución de tickets para la autenticación – Puerto 88 – Utiliza AES para encriptación

- 19. Fundamentos de Seguridad • IEEE 802.1x – IEEE estandar port based access control – Autenticación a nivel de capa 2 – Puede ser utilizado en redes alámbricas e inalámbricas – Puede ser implementado con WEP, WPA, WPA2

- 20. Fundamentos de Seguridad • Remote Access Authentication (RAS) – PAP – CHAP – MS-CHAP – MS-CHAP v2 – RADIUS – TACACS