Malware Table

•Download as DOCX, PDF•

0 likes•2,958 views

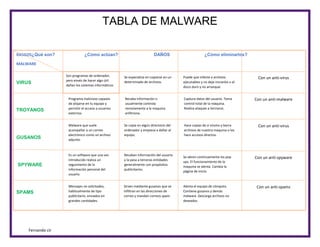

aqui se muestran las caracteristicas de malware para su uso comparativo

Report

Share

Report

Share

More Related Content

What's hot

What's hot (20)

PresentacióN De Microsoft Power Point Seguridad InformáTica

PresentacióN De Microsoft Power Point Seguridad InformáTica

Diapositivas de los Virus y Antivirus Informaticos

Diapositivas de los Virus y Antivirus Informaticos

ENSAYO - Seguridad informatica por Adeluz Cayllahua Mamani

ENSAYO - Seguridad informatica por Adeluz Cayllahua Mamani

Similar to Malware Table

Similar to Malware Table (20)

Introducción a los virus informáticos y tipos de virus - Grupo 4

Introducción a los virus informáticos y tipos de virus - Grupo 4

More from Fernando Cir

More from Fernando Cir (10)

Medidas de seguridad al descargar un MONITOR de PC.

Medidas de seguridad al descargar un MONITOR de PC.

Diagrama de flujo para proporcionar mantenimiento a equipo de cómputo

Diagrama de flujo para proporcionar mantenimiento a equipo de cómputo

Recently uploaded

describimos como son afectados las regiones naturales del peru por la ola de ...

describimos como son afectados las regiones naturales del peru por la ola de ...DavidBautistaFlores1

Contextualización y aproximación al objeto de estudio de investigación cualit...

Contextualización y aproximación al objeto de estudio de investigación cualit...Angélica Soledad Vega Ramírez

Recently uploaded (20)

4° UNIDAD 2 SALUD,ALIMENTACIÓN Y DÍA DE LA MADRE 933623393 PROF YESSENIA CN.docx

4° UNIDAD 2 SALUD,ALIMENTACIÓN Y DÍA DE LA MADRE 933623393 PROF YESSENIA CN.docx

VOLUMEN 1 COLECCION PRODUCCION BOVINA . SERIE SANIDAD ANIMAL

VOLUMEN 1 COLECCION PRODUCCION BOVINA . SERIE SANIDAD ANIMAL

CUADERNILLO DE EJERCICIOS PARA EL TERCER TRIMESTRE, SEXTO GRADO

CUADERNILLO DE EJERCICIOS PARA EL TERCER TRIMESTRE, SEXTO GRADO

describimos como son afectados las regiones naturales del peru por la ola de ...

describimos como son afectados las regiones naturales del peru por la ola de ...

4° SES MATE DESCOMP. ADIT. DE NUMEROS SOBRE CASOS DE DENGUE 9-4-24 (1).docx

4° SES MATE DESCOMP. ADIT. DE NUMEROS SOBRE CASOS DE DENGUE 9-4-24 (1).docx

3. Pedagogía de la Educación: Como objeto de la didáctica.ppsx

3. Pedagogía de la Educación: Como objeto de la didáctica.ppsx

Actividad transversal 2-bloque 2. Actualización 2024

Actividad transversal 2-bloque 2. Actualización 2024

Contextualización y aproximación al objeto de estudio de investigación cualit...

Contextualización y aproximación al objeto de estudio de investigación cualit...

Malware Table

- 1. TABLA DE MALWARE RASGOS¿Qué son? ¿Cómo actúan? DAÑOS ¿Cómo eliminarlos? MALWARE VIRUS TROYANOS GUSANOS SPYWARE SPAMS Fernando cir Son programas de ordenador, pero envés de hacer algo útil dañan los sistemas informáticos Se especializa en copiarse en un determinado de archivos. Puede que infecte a archivos ejecutables y no deje iniciarlos o al disco duro y no arranque. Con un anti-virus Programa malicioso capases de alojarse en tu equipo y permitir el acceso a usuarios externos. Recaba información o usualmente controla remotamente a la maquina anfitriona. Captura datos del usuario. Toma control total de la máquina. Realiza ataques a terciaros. Con un anti-malware Malware que suele acompañar a un correo electrónico como un archivo adjunto. Se copia en algún directorio del ordenador y empieza a dañar al equipo. Hace copias de sí mismo y borra archivos de nuestra maquina o los hace accesos directos. Es un software que una vez introducido realiza un seguimiento de la información personal del usuario. Recaban información del usuario y la pasa a terceras entidades generalmente con propósitos publicitarios. Mensajes no solicitados, habitualmente de tipo publicitario, enviados en grandes cantidades. Sirven mediante gusanos que se infiltran en las direcciones de correo y mandan correos spam. Con un anti-virus Se abren continuamente los pop ups. El funcionamiento de la maquina se alenta. Cambia la página de inicio. Con un anti-spyware Alenta el equipo de cómputo. Contiene gusanos y demás malware. Descarga archivos no deseados. Con un anti-spams