Analisis De Seguridad

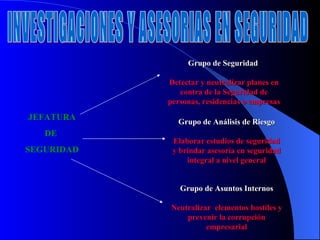

- 1. Grupo de Análisis de Riesgo Elaborar estudios de seguridad y brindar asesoría en seguridad integral a nivel general Grupo de Seguridad Detectar y neutralizar planes en contra de la Seguridad de personas, residencias o empresas Grupo de Asuntos Internos Neutralizar elementos hostiles y prevenir la corrupción empresarial JEFATURA DE SEGURIDAD INVESTIGACIONES Y ASESORIAS EN SEGURIDAD

- 2. INVESTIGACIONES Y ASESORIAS EN SEGURIDAD GRUPO DE SEGURIDAD Detecta y neutraliza la inteligencia y el accionar de personas y organizaciones que atenten contra la seguridad de las personas, residencias y empresas de nuestra sociedad

- 3. Es el conjunto de normas, políticas, procesos y sistemas organizativos, necesarios para identificar, retardar, prevenir, evitar o afrontar los riesgos producidos en cualquier circunstancia. Estado de equilibrio dinámico que genera una sensación de tranquilidad, orden y paz, disminuyendo la incertidumbre. Seguridad

- 4. Seguridad Pública Seguridad Privada Clasificación

- 5. ¿QUE QUIERO PROTEGER? ¿CONTRA QUÉ LO QUIERO PROTEGER? ¿CÓMO LO VOY A PROTEGER? Tres premisas Básicas Finalidad IDENTIFICAR

- 7. Seguridad CONTRA QUE LO QUIERO PROTEGER? AMENAZA RIESGO VULNERABILIDAD

- 8. Mediante la distribución de medios - Recursos E ncaminado en los o bjetivos Establecer unos niveles de protección Seguridad COMO LO VOY A PROTEGER?

- 9. Riesgo

- 11. Situaciones que contribuyen A crear, mantener, incrementar el ambiente de violencia PONAL-DIPOL-AIS-013 FACTORES GENERADORES DE RIESGO Disminución, moral ciudadana y civismo Corrupción Situación Carcelaria Impunidad Desplazamiento Pobreza Desempleo

- 12. Psicópatas Suicidas Narcotraficantes Terroristas Grupos subversivos Agentes naturales, Individuos, grupos, u organizaciones que Con su actuar materializan la violencia PONAL-DIPOL-AIS-013 Grupos criminales Desastres Naturales AGENTES GENERADORES DE RIESGO

- 13. Amenaza

- 14. Concepto Toda causa capaz de producir pérdidas o daños Es la insinuación o información de que se va a hacer daño Nos generarán perjuicios materiales y económicos Amenaza

- 16. Publicidad Hurto Sabotaje o destrucción Terrorismo Homicidio PONAL-DIPOL-AIS-013 Secuestro META Amenaza

- 17. Sicóticos Explosivos Armas a larga distancia Ataque Aéreo PONAL-DIPOL-AIS-013 Armas Subrepticios MODALIDAD Amenaza

- 18. Vulnerabilidades

- 19. Fallas, omisiones, deficiencias, falencias en la seguridad, debilidad de un sistema expuesto a una amenaza. Determinar las falencias y puntos débiles de nuestro objetivo. Concepto

- 20. Evaluación Técnica de Nivel de Riesgo a personas Estudio Técnico de Seguridad a Instalaciones Grupo de seguridad Interna GRUPO ANALISIS DE RIESGO Estudio de Confiabilidad a Personas

- 21. Estudio Técnico de Riesgo

- 22. FACTORES GENERADORES DE RIESGO Situaciones que contribuyen A crear, mantener, incrementar el ambiente de violencia 1. Disminución, moral ciudadana y civismo 2. Corrupción 3. Desempleo 4. Pobreza 5. Desplazamiento 6. Impunidad 7. Situación Carcelaria

- 24. Psicópatas Suicidas Narcotraficantes Terroristas Grupos subversivos Agentes naturales,Individuos, grupos, u organizaciones que Con su actuar materializan la violencia Grupos criminales Desastres Naturales AGENTES GENERADORES DE RIESGO

- 25. LATENTE PROBABILIDAD, POSIBILIDAD INTENSIÓN, CAPACIDAD. INTERÉS ACCIÓN PELIGRO RIESGO AMENAZA AGRESIÓN DAÑO O PÉRDIDA CONSE- CUENCIA Priorización del riesgo

- 26. ANALISIS DEL RIESGO Evaluación Técnica de Nivel de Riesgo Oficio Remisorio Verificación de información Proceso Evaluación Técnica del Nivel de Riesgo

- 27. El propósito es identificar situaciones de riesgo y orígenes de amenazas potenciales que afectan a una persona,comunidad o instalaciones, mediante una evaluación técnica, aplicando métodos de prevención y seguridad, en beneficio de la tranquilidad e integridad. PROPÓSITO

- 28. Procedimiento que se adelanta para conocer el riesgo y amenaza real en que se encuentran las personas, residencias o instalaciones empresariales, consideradas objetivos potenciales por parte de grupos o personas al margen de la ley, que pretenden realizar acciones de intimidación, presión, hostigamiento, coacción, chantaje y amedrantamiento; con el propósito de conseguir sus pretensiones para si o terceras personas. CONCEPTO

- 29. FUNDAMENTO JURÍDICO Constitución Política de Colombia. art. 217-218, 248. Ley 418/97, art. 81, Causas que dan origen a la protección (relacionada con la violencia política o ideológica y el conflicto interno que vive el país).

- 31. ENTREVISTA En la entrevista sostenida con el personaje, esquema de seguridad y demás fuentes podemos recepcionar la mayor información posible y que nos permita establecer o desvirtuar la amenaza. PRINCIPIOS Dominio Flexibilidad Lógica Minuciosidad TÉCNICAS Coordinación Lugar Presentación Personal Preparación (antecedentes) Naturalidad Postura Corporal Atención Dejarlo Hablar

- 32. Estudio Técnico de Seguridad a Instalaciones

- 33. Concepto Es el análisis real y objetivo de los posibles riesgos y vulnerabilidades que presenta un inmueble, realizando trabajos de campo (inspección física), recopilando la mayor cantidad de información para evaluar el estado actual de seguridad, con el objeto de dar una serie de recomendaciones tendientes al mejoramiento de la seguridad en todos los campos.

- 34. Visita al emplazamiento para recolectar documentos soporte del estudio Recolección de información Planos (acueducto, alcantarillado, acometidas eléctricas y telefónicas) Estudio Técnico de Seguridad a Instalaciones Listado personal (activo, flotante, institución, estatal y particular) Procedimientos (selección del personal, evaluación, control y vigilancia)

- 36. Estructura Arquitectónica Ubicación Estudio Técnico de Seguridad a Instalaciones Límites 2. Inspección Física Barreras perimétricas ( naturales-artificiales ) Unidades de reacción Distribución interna

- 37. Alumbrado de protección Control e identificación de vehículos Planes de emergencia Servicios públicos Estudio Técnico de Seguridad a Instalaciones Medios técnicos Control e identificación de personas

- 38. Estudio Técnico de Seguridad a Instalaciones Manejo de correspondencia Control Llaves 3.Vulnerabilidades 5.Recomendaciones 4.Evaluación del riesgo

- 39. Ciudad, Fecha-Año NOMBRE DE LA INSTALACIÓN ESTUDIO TÉCNICO DE SEGURIDAD A INSTALACIONES INVESTIGACIONES Y ASESORIAS EN SEGURIDAD FOTO DEL INMUEBLE

- 40. 1.1. Ubicación 1. GENERALIDADES Las instalaciones de la XXX están ubicadas en el costado xxx de xxx Capital, con nomenclatura xxx, teléfono xxx, barrio xxx, localidad xx (Barrio). FOTO DEL INMUEBLE MAPA Y UBICACIÓN MAPA CIUDAD

- 42. 1.4. Análisis Delincuencial 1.3. Población Se identifica el tipo de población circundante (clase, estrato, cultura, costumbres, grupos raciales, grupos étnicos, nivel de escolaridad, centros educativos, centros culturales, clubes, lugares de esparcimeinto, fábricas, almacenes,supermercados,entre otros), en lo posible con fotos. Actividad delictiva acumulado desde el 010104 al xxxxxx en la nombre del barrio (Tabla en Excel) Actividad delictiva acumulado comparativo de los últimos meses del sector aledaño a la instalación, con su gráfico y correspondiente análisis explicativo, en donde se identifique los delitos de mayor impacto.. EJEMPLO EJEMPLO

- 43. Se tiene en cuenta cuales son las vías de acceso y evacuación, estado de mantenimiento, flujo vehicular, si es una vía de doble carril. También direcciones completas, sentido de las mismas, indice de accidentalidad. Vías principales, vías alternas, iluminación pública, semaforizacion.con fotos. Descripción vias principal. 1.5. Vías de acceso Se enuncia el sitio mas cercano al inmueble objeto de estudio, con su descripción y nomenclatura, que pueda presentar riesgos y vulnerabilidades a la instalación. Descripción vias secundarias 1.6. Sitios de esparcimiento FOTO FOTO FOTO FOTO Descripción vías alternas

- 44. Se describen las localizaciones cardinales de los parqueaderos existentes, el nombre de quién lo administra, direción del parqueadero y la capaciddad de vehículos a estaconar, con medidas escritas y graficadas en las fotos. 1.7. Aparcaderos externos …… Descripción…….. 1.8. Unidades de apoyo Se establece que unidades se encuentran más cercanas al inmueble y que en un momento determinado puedan apoyar la instalación. (bomberos, cruz roja, CAI, Policía diplomática etc). Se debe registrar direcciones, números telefónicos, y ubicarlos dentro de mapa de la zona. FOTO FOTO EJEMPLO

- 45. 2. INSPECCION FISICA 2.2. Distribución interna 2.1. Estructura arquitectónica Se relaciona la cantidad de niveles del inmueble, material de construcción, cantidad de ventanas, clase de vidrios, material del piso y características de las escaleras de acceso . Todo con medidas escritas y graficadas en la foto. FOTO INMUEBLE Se hace una descripción de cómo esta divididas internamente el inmueble objeto de estudio

- 46. Plano primer piso Archivo Sanidad Realizar el plano de la instación, relacionando alcobas, cocinas, salones, lavaderos, pasillos, entradas principales, patios, etc., todo con sus respectivas medidas escritas y graficadas. 35 m Patio Alcoba Alcoba Cocina Salón Lavadero Cocina Alcoba Alcoba Alcoba Salón Entrada Principal Alcoba Alcoba Cocina Salón Salón Alcoba Cocina Salón Salón Alcoba Cocina Alcoba Salón Pasillo Pasillo Pasillo Pasillo 22 m 20 m 15 m 10 m Lavamanos

- 47. Plano segundo piso 35 m 22 m Alcoba Alcoba Cocina Salón Lavadero Cocina Alcoba Alcoba Alcoba Salón Alcoba Alcoba Cocina Salón Salón Alcoba Cocina Salón Salón Alcoba Cocina Alcoba Salón Pasillo Pasillo Pasillo Pasillo 20 m 15 m 10 m Lavamanos

- 48. 2.4. Unidades de reacción Como están conformados los niveles de seguridad ( nombre de la empresa, verificación ante la Superintendencia de Vigilancia Privada para establecer si está legalmente constituida ), horario que cumplen, elementos de protección personal y revisar el manual de funciones, entre otros. 2.5. Iluminación de protección Se describe el tipo, cantidad, ubicación, proyección del alumbrado, fuentes de alimentación, mantenimiento, control y distancia; determinar los espacios entre las luces o lamparas e identificar las zonas oscuras. FOTO

- 49. 2.6. Control de acceso Se registran todos los medios electronicos utilizados para fortalecer la seguridad del inmueble como: Circuito cerrado de televisión ( numero de camaras, como eatan distribuidas, sistema de grabación, angulo visual de cada una y marca, sensores de instrucción, temperatura, detectores de vapores y metales. FOTO 2.10 Circuito cerrado de televisión …… .. Descripción………….. EJEMPLO EJEMPLO

- 50. 2.7. Manejo de la correspondencia Se describe la oficina destinada como recepción de correspondencia, ubicación, quien esta encargado y horarios de trabajo. 10.m Si se c uenta con servicio s de acueducto y alcantarillado, el nombre de la empresa y además si posee tanques para el almacenamiento de agua potable, con sus respectivas medidas. 2.8. Servicios públicos Que empresa presta el servicio de alumbrado público interno y externo, incluyendo las caracteristicas las plantas auxiliarres de energía, con su respectiva foto. Nombre de la empresa y que clase de comunicación se tiene, relacionando los números telefónicos, con su respectiva foto EJEMPLO EJEMPLO EJEMPLO EJEMPLO

- 51. 2.9. Sistemas de comunicación Tipos de medios de comunicación, disponibilidad de radios, frecuencia con la que se trabaja y las funciones pertimentes que realiza el operario. Descripción……… El nombre de la empresa que presta el servicio del “Aseo” , con los días y horario que presta el servicio, el nombre de los operarios y tipo de vehiculo. EJEMPLO EJEMPLO EJEMPLO

- 52. 2.11. Aparcadero interno 2.12. Control de llaves 2.13. Manejo de archivo Descripción del lugar y el manejo de archivo, con sus respectivas medidas, quien está acargo y horario de funcionamiento. La capacidad del parqueadero para vehiculos medianos y pequeños, quienes estan autorizados para utilizarlo, con sus respectivas medidas. Descripción del objeto utilizado para el manejo de las llaves, el diseñó o estructura, con sus respectivas medidas, quienes estan autorizados para el manejo con nombres propios. FOTO FOTO FOTO

- 53. 2.17. Planes de contingencia Escalera segundo piso Alojamiento alumnas 2.17.3. Señalización industrial Se plasma la señalización que tiene el inmueble objeto de estudio, con las medidas correspondientes escritas y graficadas en la foto. 2.17.1. Contraincendio Se realiza la descripción del equipo cantraincendio, tipo y capacidasd, entre otros. 2.17.2. Evacuación Descripción de las escaleras de evacuación, con las medidas correspondientes escritas y graficadas en las fotos. EJEMPLO EJEMPLO EJEMPLO

- 54. 3. VULNERABILIDADES Se describe la mayor cantidad posible de vulnerabilidades que presenta el inmueble teniendo en cuenta cada una de las imágenes relacionadas en el estudio, se debe tener en cuenta la ubicación, estado de las estructuras, indice delincuencial, problemática social, etc. Descripción…….. FOTO FOTO FOTO Descripción…….. Descripción…….. FOTO

- 55. 4. Nivel de seguridad Se escribe los niveles de seguridad que tiene la instalación objeto de estudio, como por ejemplo sistema de circuito cerrado de televisión, perímetros establecidos mas alla de los límites de la zona protegida, con vallas resistentes a la penetración y dotadas de vigilantes armados capaces de reaccionar ante una eventualidad, entre otros. 5. Evaluación del riesgo 4.1. Bienes a proteger Se escribe el bien o inmueble a proteger, relacionando los bienes protegidos uno por uno. 4.2 Posibles autores. Se enuncian los grupos que posiblemente esten interesados en atentar contra la instalación objeto de estudio. 4.3 Métodos de ataque. Se tiene en cuenta la ubicación y estructura, escribiendo las modalidades utilizadas para el ataque, por ejemplo: paquetes abandonados a lo largo de la barrera perimétrica, cohetes o morteros o francotiradores, entre otros.

- 57. Estudio Técnico de Asuntos Internos

- 58. CRITERIO DE LA INVESTIGACIÓN La importancia y sensibilidad que tiene el desarrollo de las investigaciones de Asuntos Internos obliga a que estas sean asumidas con absoluto profesionalismo, responsabilidad, ética y madurez; toda vez que durante su desarrollo se está definiendo el futuro de un miembro de la empresa, lo cual no solo implica a la persona, sino también a todo su núcleo familiar, profesional y social. Esto hace que el investigador de Asuntos Internos sea una persona sumamente equilibrada con un alto sentido de la Justicia y la Ecuanimidad, quien debe sustentar sus conceptos a través de hechos ciertos plenamente comprobados y no por medio de suposiciones y situaciones subjetivas .

- 62. ASPECTO DISCIPLINARIO Felicitaciones Condecoraciones Información disciplinaria Anotaciones negativas en el folio de vida Investigaciones en proceso Sanciones Información penal Investigaciones en curso Sentencias Anotaciones de Contrainteligencia INFORMACIÓN PATRIMONIAL Y FINANCIERA (DEL INVESTIGADO Y SU FAMILIA) Cuentas bancarias (ahorros y/o corriente), tarjetas de crédito, créditos, prestamos, títulos valores, entre otros. Oficiar a la Catastro e Instrumentos Públicos para determinar las propiedades que posean tanto el investigado como su familia. Lo anterior para realizar un análisis que permita establecer si estos tienen la capacidad económica para tener estos bienes.

- 63. ACTIVIDADES DE CAMPO Se llevan a cabo con el objeto de poder confirmar y/o desvirtuar, los elementos de información allegados a la oficina de Asuntos Internos; entre las que podemos mencionar: Diseñar un plan de trabajo que permita desarrollar la investigación de manera sucinta y ordenada. Determine si el investigado tiene vehículo, beeper, celular, entre otros. Solicite el reporte de llamadas y/o mensajes recibidos en el lapso de tiempo necesario Establezca a través de que fuente se recibió la información, con el objeto de ser ampliada y profundizada. Realice entrevistas tanto a miembros de la Institución que consideremos profesionales y confiables, como a ciudadanos que puedan tener conocimiento de los hechos motivo de investigación. Gestione el control técnico de los medios que los vinculados utilizan (celular, beeper, teléfonos de la oficina, residencia, entre otros). Soportar la investigación preferiblemente con pruebas documentales coherentes y reales; no la sustentar exclusivamente en testimonios ya que no siempre ofrecen credibilidad y certeza en los hechos que se exponen. Desarrollar análisis financiero y patrimonial del investigado con el objeto de definir si este y/o su familia tienen debidamente respaldada la adquisición y tenencia de estas propiedades.

- 66. ANEXOS Se adjuntan a la investigación todos los elementos documentales de información que permiten corroborar lo expuesto por el investigador en sus conclusiones y mediante la cual se sustenta la recomendación.