White paper: Защита информации в финансовом секторе

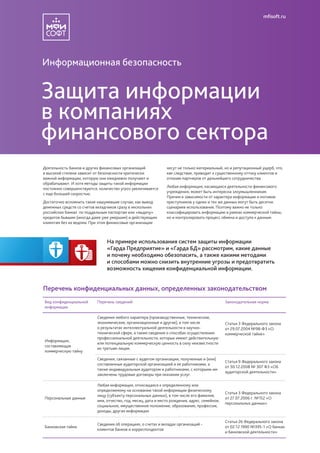

- 1. Защита информации в компаниях финансового сектора Деятельность банков и других финансовых организаций в высокой степени зависит от безопасности критически важной информации, которую они ежедневно получают и обрабатывают. И хотя методы защиты такой информации постоянно совершенствуются, количество угроз увеличивается с еще большей скоростью. Достаточно вспомнить такие нашумевшие случаи, как вывод денежных средств со счетов вкладчиков сразу в нескольких российских банках по поддельным паспортам или «выдачу» кредитов бывшим (иногда даже уже умершим) и действующим клиентам без их ведома. При этом финансовые организации несут не только материальный, но и репутационный ущерб, что, как следствие, приводит к существенному оттоку клиентов и отказам партнеров от дальнейшего сотрудничества. Любая информация, касающаяся деятельности финансового учреждения, может быть интересна злоумышленникам. Причем в зависимости от характера информации и мотивов преступников у одних и тех же данных могут быть десятки сценариев использования. Поэтому важно не только классифицировать информацию в рамках коммерческой тайны, но и контролировать процесс обмена и доступа к данным. На примере использования систем защиты информации «Гарда Предприятие» и «Гарда БД» рассмотрим, какие данные и почему необходимо обезопасить, а также какими методами и способами можно снизить внутренние угрозы и предотвратить возможность хищения конфиденциальной информации. Перечень конфиденциальных данных, определенных законодательством Вид конфиденциальной информации Перечень сведений Законодательная норма Информация, составляющая коммерческую тайну Сведения любого характера (производственные, технические, экономические, организационные и другие), в том числе о результатах интеллектуальной деятельности в научно- технической сфере, а также сведения о способах осуществления профессиональной деятельности, которые имеют действительную или потенциальную коммерческую ценность в силу неизвестности их третьим лицам. Статья 3 Федерального закона от 29.07.2004 №98-ФЗ «О коммерческой тайне» Сведения, связанные с аудитом организации, полученные и (или) составленные аудиторской организацией и ее работниками, а также индивидуальным аудитором и работниками, с которыми им заключены трудовые договоры при оказании услуг. Статья 9 Федерального закона от 30.12.2008 № 307 ФЗ «Об аудиторской деятельности» Персональные данные Любая информация, относящаяся к определенному или определяемому на основании такой информации физическому лицу (субъекту персональных данных), в том числе его фамилия, имя, отчество, год, месяц, дата и место рождения, адрес, семейное, социальное, имущественное положение, образование, профессия, доходы, другая информация Статья 3 Федерального закона от 27.07.2006 г. №152 «О персональных данных» Банковская тайна Сведения об операциях, о счетах и вкладах организаций - клиентов банков и корреспондентов Статья 26 Федерального закона от 02.12.1990 №395-1 «О банках и банковской деятельности» Информационная безопасность mfisoft.ru

- 2. Защита персональных данных и банковской тайны Кейс При содействии сотрудника банка были выведены долго неиспользуемые остатки денежных средств со счетов клиентов. Расследование показало, что конечный исполнитель не мог точно знать, какие именно счета с положительным остатком не используются владельцами. Чтобы выявить организованную группировку, было проведено расследование: Типичные примеры разглашения персональных данных: Номера кредитных карт, данные о владельцах кредитных карт. Вариантов использования этих данных много, один из наиболее распространённых — продажа «кардерам». Международные стандарты в области информационной безопасности (например, PCI PSS, раздел 10) рекомендуют проводить постоянный мониторинг обращений к персональным данным и ретроспективный анализ инцидентов для совершенствования политик безопасности. Данные о состоянии счетов и их владельцах Данные о владельце счета и состоянии счетов могут использоваться криминальными элементами для планирования преступной деятельности (вымогательство, шантаж и др.), организациями для коммерческого шпионажа (например, расследования финансового состояния компании-клиента) и др. Анализ истории доступа к данным скомпромети- рованных счетов 1 Наиболее оптимальные меры защиты: разработка политик безопасности (контроль доступа к данным, ограничение использования каналов передачи данных для отделов, работающих с критическими данными); мониторинг легальных, но нехарактерных обращений к базе данных с помощью системы аудита доступа. Поскольку выписка о состоянии счета документ стандартизированный, можно: воспользоваться образцом документа для мониторинга похожих документов; описать выписку с помощью словаря (по ключевым словам). Выявление аномалий В процессе обработки данные могут многократно передаваться сотрудниками по коммуникационным каналам компании. В связи с этим стоит обращать особое внимание на нестандартные случаи: использование нестандартных каналов (Skype, съемные носители, шифрованные протоколы передачи файлов (ftp), веб-почта; аномально большое количество персональных данных, выгруженных из базы данных или переданных сотрудником; подмена форматов файлов (например, обычный *. txt переименованный в *.mp3); аномально большое количество попыток авторизации при входе в базу данных (может свидетельствовать о попытке подбора пароля); факты отправки/получения данных сотрудниками, которым доступ к ним не нужен для работы (особенно это касается администраторов). несанкционированный доступ к данным и каналам передачи данных (в случае если есть матрица доступа). Проще всего выявлять нарушения доступа с помощью DLP-системы, предварительно настроенной контролировать политики ИБ. Важно! Чтобы корректно отличать стандартные каналы получения и передачи информации от нестандартных, перед началом мониторинга передачи персональных данных необходимо провести предварительный анализ статистических стандартов и аномалий в поведении сотрудников. Альтернативные методы Запрет использования каналов, позволяющих осуществить утечку – личной почты, интернет- мессенджеров, социальных сетей. Метод не всегда удобен, так как данные каналы могут использоваться в бизнес-процессах. Кроме того, это вызывает недовольство сотрудников условиями работы и может привести к использованию более сложных для контроля каналов передачи информации. Обезличивание персональных данных. При защите данных о состоянии счетов клиентов такой метод малоэффективен, так как саму информацию злоумышленник может передать без привязки к их владельцу – организованные группировки запрашивают данные на конкретное лицо или организацию. Поиск упоминаний скомпрометированных счетов в сообщениях электронной почты, Skype, социальных сетях и т.д. 2 Построение схемы распространения информации среди сотрудников 3 Судебные тяжбы с владельцами данных Отток клиентов к конкурентам Репутационный ущерб Риски от утечки данных: Санкции по ФЗ-152 (штрафы, конфиска- ция средств защиты информации при выявлении нарушений, приостановка обработки персональных данных, удале- ние данных по требованию владельцев в течение 3-х дней и др.)

- 3. При использовании системы аудита доступа в базы данных (Database Activity Monitoring) финансовая организация получит возможность расширенного контроля CRM-системы или банковской АБС: 1. Найти неконтролируемые дубликаты защищаемых баз данных или их частей; 2. Определить минимально необходимый уровень доступа в базу данных для каждого сотрудника или группы; 3. Проанализировать нехарактерные действия пользователей в базах данных и статистические отклонения. Для настройки DLP-системы на выявление подобных утечек нужно провести следующие работы: 1. Составить перечень документов, которые необходимо защищать; 2. Составить перечень данных, которые необходимо защищать; 3. Изучить стандартные каналы передачи данных, оптимальные для каждого бизнес-процесса организации; 4. Загрузить для мониторинга образцы или воспользоваться предустановленными образцами в системе (для типовых документов); 5. Для данных, не являющихся документами, составить соответствующие словари, позволяющие их идентифицировать. Кейс За короткий промежуток времени существенно увеличился отток крупных вкладчиков из банка. Программы лояльности не способствовали удержанию клиентов. В результате служебного расследования выяснилось, что один из администраторов БД за вознаграждение передает конкурентам данные о привилегированных клиентах и условиях их обслуживания. Анализ связей сотрудника позволил определить возросшее количество контактов администратора по Skype с бывшим сотрудником банка, сейчас работающим в конкурирующей организации. 1 С помощью DLP-системы определен инцидент, когда администратор копировал данные на USB-носитель в небольшом количестве, предварительно изменив формат файла. 3 Как правило, в финансовых организациях коммерческую тайну составляет следующая информация: Данные, разглашение которых может привести к потере конкурентных преимуществ: Условия работы с ключевыми клиентами; Маркетинговые планы (акции, новые услуги и продукты); Формулы расчёта кредитов; Лимитная политика банка; Данные финансовых анализов компаний- клиентов. Технологическая и процедурная информация, которой могут воспользоваться злоумышленники для осуществления своих планов: Технологические учётные данные (пароли) и корпоративные IT-стандарты; Сведения об используемых информационных системах, структуре сети, оборудовании; Графики работы инкассации; Персональные данные руководителей, ведущих сотрудников (личный номер телефона, адрес); Документы банкооборота. Чтобы выявить организованную группировку, было проведено расследование: С помощью системы аудита доступа к базам данных была найдена неконтролируемая копия базы CRM, хранящаяся у системного администратора. 2 Защита коммерческой тайны

- 4. Гарда Предприятие DLP-система для защиты от утечек информации и выявления потенциальных угроз информационной безопасности. Эффективная защита от утечек конфиденциальной информации, персональных данных и клиентских баз; Выявление злоумышленников и нелояльных сотрудников; Возможность восстановить полную картину бизнес-коммуникаций в любой момент, по любой информации, документу или сотруднику; Удобное управление политиками безопасности и анализ их эффективности; Мониторинг и анализ рабочих процессов сотрудников. Гарда БД Аппаратно-программный комплекс для защиты баз данных и выявления подозрительных действий пользователей Защита конфиденциальной информации, хранимой в базах данных; Определение подозрительных операций в базах данных; Выявление попыток внедрения SQL-кода серверы приложений; Выявление статистических аномалий; Активная защита от утечек информации и несанкционированных действий в базах данных; Контроль веб-приложений, работающих с базами данных; Контроль действий привилегированных пользователей. Свяжитесь с нами и закажите демонстрацию продуктов в удобное для вас время или примите участие в бесплатном пилотном проекте. «МФИ Софт» предлагает наиболее высокотехнологичные решения для защиты ценных информационных ресурсов от несанкционированного доступа и распространения. Продукты «МФИ Софт» разрабатываются с учетом мировых стандартов и международных требований в области качества. ООО «МФИ Софт» Москва, Комсомольский проспект, д. 19А 8 (495) 642 70 75 Нижний Новгород, ул. Нартова, 6/6 8 (831) 220 32 16 ib.sales@mfisoft.ru mfisoft.ru